Hola amigos, aquí estamos de nuevo con un nuevo y extenso tutorial sobre el arte de despertar un ordenador a distancia y controlarlo a nuestro gusto desde cualquier parte del mundo a través de la red.

En el anterior tutorial ya aprendimos a instalar la aplicación Pyrit para usarla con la tecnología gpu de las tarjetas gráficas, para pasar grandes diccionarios frente a un handshake a velocidades altas de hashes por segundo. Recordamos que para la gráfica ATI 6550 en el ordenador de sobremesa, teníamos un cómputo de 12.000 palabras por segundo (que no está nada mal) para crackear claves.

Bueno, pues ésto nos va a servir de apoyo para el nuevo proyecto que tenemos entre manos. Vamos a crear nuestro própio escenario de ejemplo, para que tengáis una idea de lo que queremos hacer.

Imaginemos, que estamos de vacaciones en el alegre pueblo de Perico de los Palotes. Nos hemos llevado nuestro portátil y tenemos también nuestro móvil Samsung Android. Allí, comprobando la seguridad de nuestra red, tomaremos como ejemplo una red de Orange de la serie Arcadyan con la famosa clave de 8 dígitos con un patrón establecido y conocido ya por todos. Como en nuestro portátil, la velocidad de crackeo deja mucho que desear y tardaríamos mucho en pasar el diccionario de casi 2 gb., enviaremos una orden a través de internet para encender nuestro ordenador remoto, transferiremos nuestro handshake conseguido y utilizaremos Pyrit con OpenCl para conseguir la clave en un tiempo relativamente corto.

Ya está, esa es la idea y ese será nuestro escenario a partir de ahora. Vale. Parece una idea genial, pero... ¿cómo conseguimos tal propósito?. Bueno, ese es el origen de este tutorial. Vamos a explicar paso a paso todo lo que necesitamos y las configuraciones necesarias para que este truco de magia se lleve a cabo. ¿Preparados?... Pues vamos a allá...

La función que vamos a utilizar para este fin, será el Wake on Lan (para redes internas) y Wake on Wan (desde internet). Básicamente este programa envía el llamado "magic packet" al ordenador remoto para que éste se encienda. Pero para que eso ocurra, deberemos hacer una serie de configuraciones en la bios del ordenador servidor, tener una tarjeta de red PCI que soporte la tecnología Wake on Lan, abrir los puertos necesarios en nuestro router, asignar una IP estática asociada a la mac de nuestra tarjeta de red, poner excepciones en nuestro firewall del Windows XP (o desactivarlo por completo), crear una cuenta en no-ip para elegir gratuitamente nuestro própio dominio que redirigirá el magic packet a nuestra ip pública de nuestro router independientemente de si cambia o no dicha ip (que cada cierto tiempo lo hace, os lo puedo asegurar), instalar el programa controlador remoto (tipo Teamviewer-Linux UltraVnc-Windows) para interactuar cliente-servidor y por último instalar en el portátil que nos hemos llevado la interfaz gráfica del Wake on Lan Gui para mandar la orden.

Buff, cuantas cosas ¿no?. No os asustéis. Esto ha sido un pequeño avance de lo que vamos a ver paso a paso. Pues bien, entremos en materia...

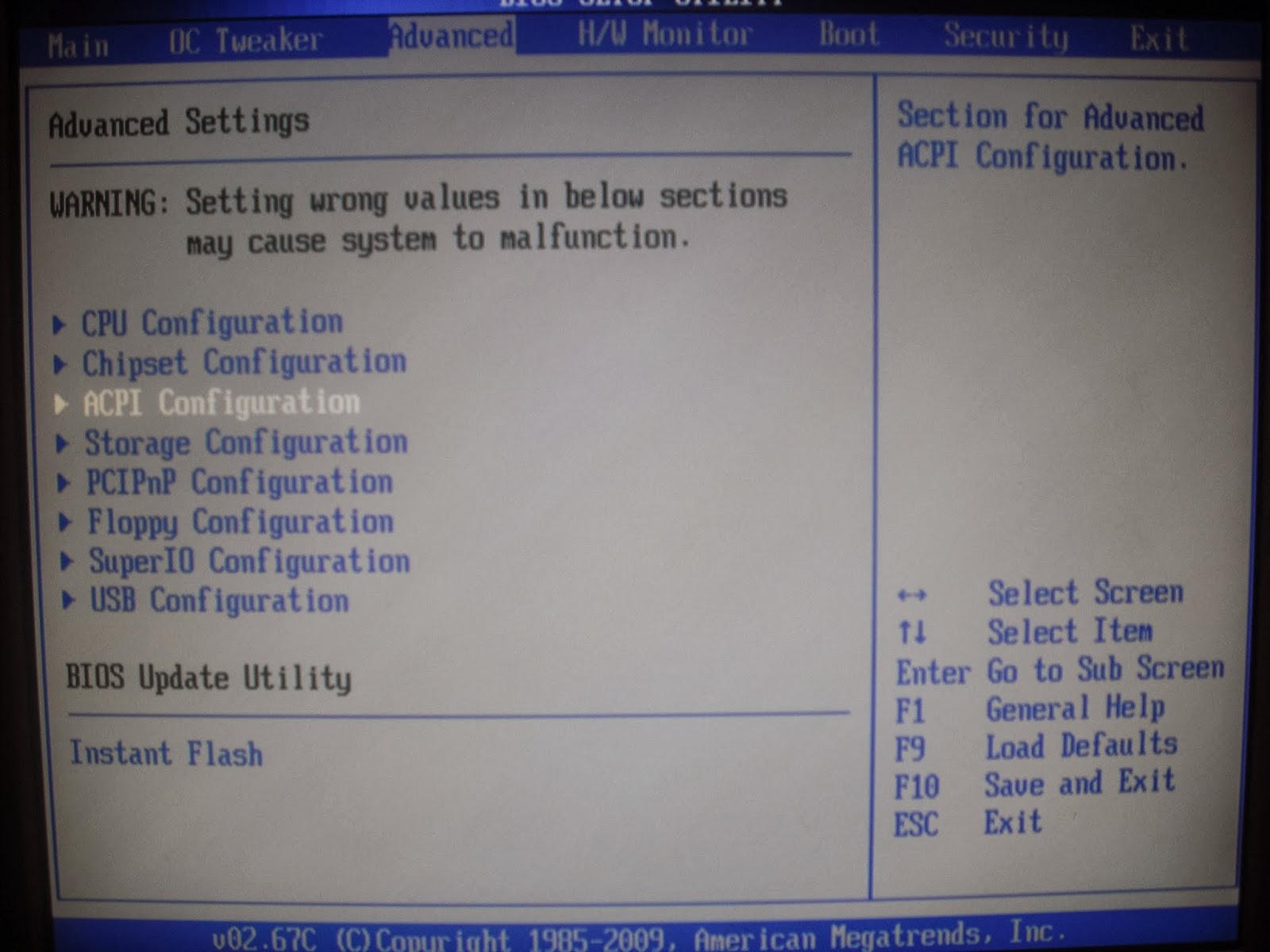

1- Modificando la bios del ordenador remoto.

Para que todo este proceso funcione, al arrancar nuestro ordenador le daremos a la tecla supr. para acceder a la bios. Cada bios de un equipo puede variar de aspecto frente a otros, pero básicamente las funciones de los menús son comunes en todos ellos. Vamos a poner unas capturas de pantalla con las configuraciones, tal como deberían quedar para que se pueda hacer el Wake on Lan.

Señalamos la opción ACPI Configuration y le damos a enter.

Aquí, en la opción Restore on AC/Power Loss, la dejamos activa (Power On).

Ring-In Power On activada (Enabled).

Y PCI Devices Power On (la más importante de todas y la que reactivará el equipo a través de la tarjeta de red) activada (Enabled).

Ya de paso, escogeremos que el equipo arranque en primer término con una unidad USB, en segundo lugar con el disco duro, en tercer lugar con la unidad CD/DVD y en cuarto lugar con nada relevante.

Bueno, hasta aquí hemos dado el primer paso. Ahora hablaremos de la tarjeta de red PCI para su correcta configuración y uso posterior.

2- Instalando y configurando la tarjeta de red.

Debemos tener instalada una tarjeta de red PCI que soporte el Wake on lan. Yo tengo ésta:

Esta tarjeta viene también con el cable de conexión WOL, en el caso que nuestra placa base tenga dicho conector. Mi placa no lo lleva pero no pasa nada. No conectamos el cable. Hace la función igual.

Vale, ahora vamos a configurar la tarjeta para que se trague los magic packets y desactivaremos la opción de que este equipo desactive este dispositivo para ahorrar energía. Todo lo hacemo así: (siempre trabajando desde Windows XP SP3).

Entramos en las propiedades de la tarjeta de red:

Configurar:

Accedemos a opciones avanzadas:

Y en valor, asignamos el magic packet a la opción Funciones Wake on Lan.

Volvemos atrás y elegimos Administración de energía.

Cuando salga esta pantalla, debemos seguir los siguientes pasos. Primero, tildamos la opción Permitir al equipo apagar este dispositivo para ahorrar energía. De esta forma tendremos acceso a las dos casillas de abajo. Aprovechamos para tildarlas (Permitir a este dispositivo reactivar el equipo) y (Permitir reactivar el equipo sólo a estaciones de administración). Una vez hecho ésto, destildamos la primera opción y la pantalla quedará tal la muestro. Aunque no tengamos las dos casillas de abajo disponibles, como véis, han quedado activadas, que es lo que nos interesa. Y evidentemente lo que NO nos interesa es que este equipo me apague la tarjeta de red para ahorrar energía. Muy bien. Continuamos.

Poco a poco vamos avanzando. Ahora hemos conseguido tener la tarjeta perfectamente operativa para recibir órdenes desde el exterior. Continuaremos ahora con la configuración del Firewall de Windows.

3- Cómo configurar el Firewall de Windows para que no nos bloquee llamadas entrantes.

Tal como lo tengo yo configurado, es bien fácil. Llevo el Firewall desactivado y de esa manera cualquier llamada entrante pasará libremente. Pero si tú no quieres desactivarlo, cosa respetable y a la vez lógica, tendrás que interponerle unas excepciones para que la llamada o el magic packet pueda llegar a tu tarjeta de red sin que el Firewall se oponga. Para hacerlo seguimos ésto:

En el caso de desactivar Firewall de Windows: Inicio-Panel de control-Firewall de Windows. Desactivar (no se recomienda).

Sin desactivar Firewall con excepciones: Inicio-Panel de control-Firewall de Windows-Excepciones. Llegados a este punto, clickamos en Agregar puerto y rellenamos en la casilla que pone nombre, ponemos Wake on Lan y el número de puerto, ponemos el 7 y tildamos el protocolo UDP. Aceptar y listo.

Ya tenemos el Firewall configurado para nuestro amigo Wake on Lan. Animo amiguetes que vamos avanzando. Ahora le toca meterle mano a nuestro router para abrirle los puertos del Wake on Lan y el UltraVnc ya de paso y asignar nuestra ip privada y hacerla estática relacionándola con la Mac de nuestra tarjeta de red. Vaaaamos para bingo.

4- Configurando nuestro router.

Bueno, aquí todo depende de la estructura que cada cual tenga en su casa. Lo más básico sería tener el router al lado del ordenador de sobremesa, con un simple cable utp conectado directamente a la tarjeta de red, sin intermediarios vaya...

La otra opción, que es la que me ha tocado a mí, es recoger la señal de mi router con un access point y a través de éste conectar por cable a mi tarjeta de red. Tengo el router en la otra punta de la casa y no estoy por la labor de pasar un cable utp por todas las cajas de empalme y sí, ya lo sé, existen unas cosas llamadas PLCs pero son "mu caras" y hay que apretarse un poco el cinturón.

Para los que estén leyendo este tutorial, no os preocupéis porque explicaré los dos métodos. Aunque veréis que, poca diferencia existe entre uno y otro.

El router que tengo en cuestión es un Comtrend con essid WLAN_XXXX con mac 64:68:0C, el cual habréis trasteado en alguna ocasión. Es un router muy fácil de configurar y además nos permite acceder al Telnet sin ningún tipo de problema a través de consola cmd. Ok. Creo que antes de empezar a configurarlo, deberíamos saber que ip privada nos ha asignado, ya que tenemos el DHCP activado por defecto. Para averiguarlo, sólo debemos de ir a Inicio-Ejecutar y escribir en el cuadro de búsqueda "cmd" sin comillas. Se nos abrirá una ventana tipo Ms-dos en la cual podremos escribir comandos varios.

El comando que buscamos para averiguar la ip, será "ipconfig/all" sin comillas. Aparecerá algo como ésto:

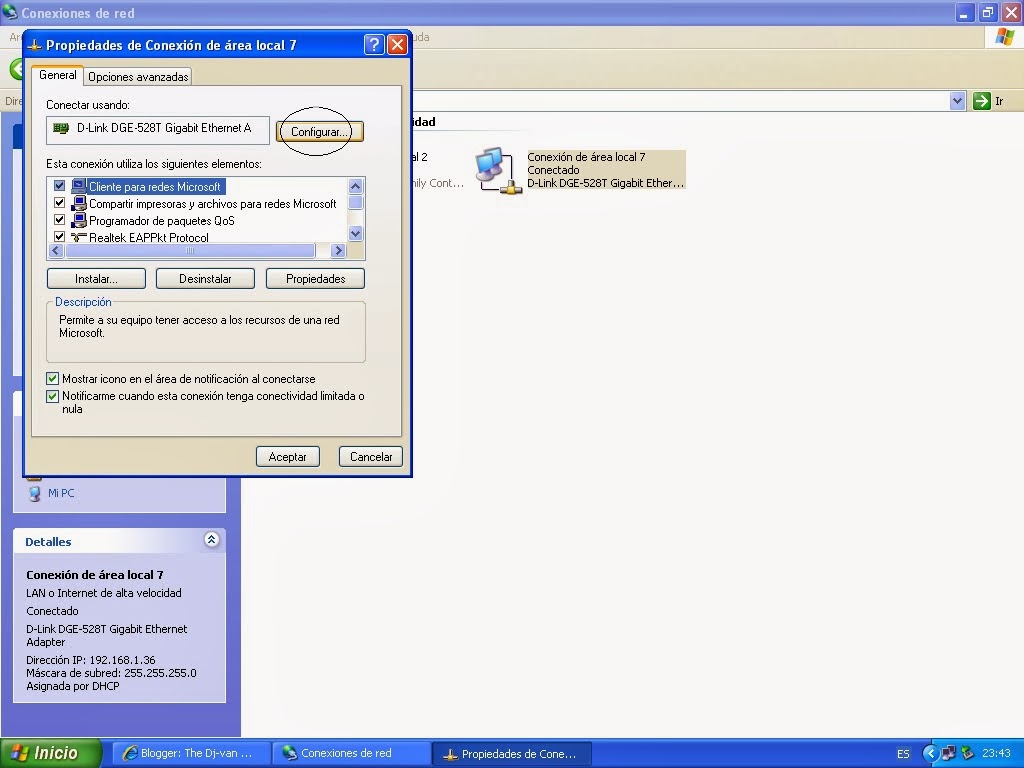

Fijaros que aparece la dirección mac de mi tarjeta de red en Dirección física (esta es la mac a la cual será dirigido mi magic packet). Y también nos revela la ip privada que nos ha asignado el router, que es 192.168.1.36. El gateway o puerta de enlace predeterminada pertenece a la dirección del router en sí, normalmente pueden ser 192.168.1.1 o 192.168.0.1 e incluso 192.168.2.1. Esto es lo que más se encuentra. Pero bueno, aquí lo importante es la ip privada y la mac de la tarjeta.

Sabiendo ésto, ya podemos acceder al router a través del buscador de internet. Abrimos el explorer o lo que tengáis para navegar y en la barra de direcciones tecleáis la ip del gateway. En este caso ponemos 192.168.1.1

El usuario y contraseña son 1234. Le damos a aceptar.

Estamos dentro de la configuración. Le damos a la pestaña Advanced Setup.

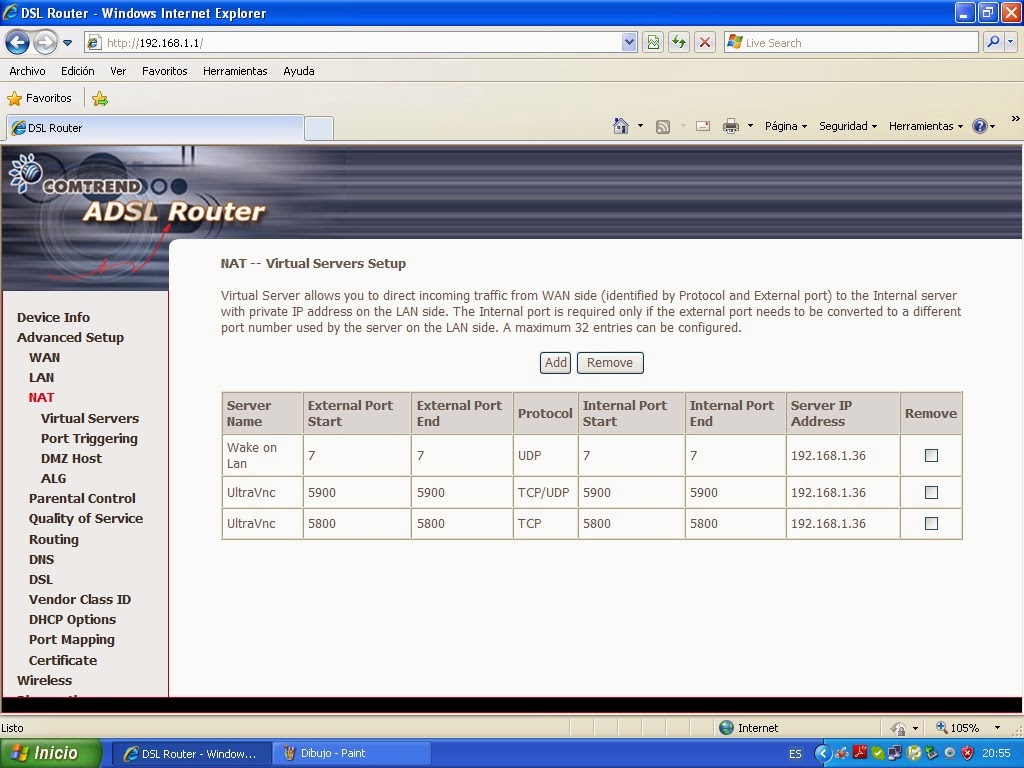

Ahora pulsamos sobre NAT para establecer que puertos necesitamos para

nuestros menesteres...

Y así debería quedar configurada la tabla del servidor virtual. Hemos abierto el puerto 7 para el Wake on Lan bajo el protocolo UDP y le decimos así al router que sólo se abra dicho puerto para la ip privada 192.168.1.36 que equivale a la identificación de nuestro equipo durmiente.

Aprovechando que estamos aquí, abrimos un par más, que serán para la aplicación de control remoto UltraVnc para Windows, dirigidos a nuestro mismo equipo. Con ésto, salvamos la configuración y ya podemos salir del router.

Como habréis deducido, he explicado el método del router-lado-ordenador. Yaaaa. Va. Poniendo un access point como intermediario, la cosa sería más o menos así.... un poquito más enrevesado, pero todo lo que sea aprender será bienvenido. Al turrón...

El Access point que tengo es un D-Link Air plus Xtreme g Dwl 2100 ap. O ésto:

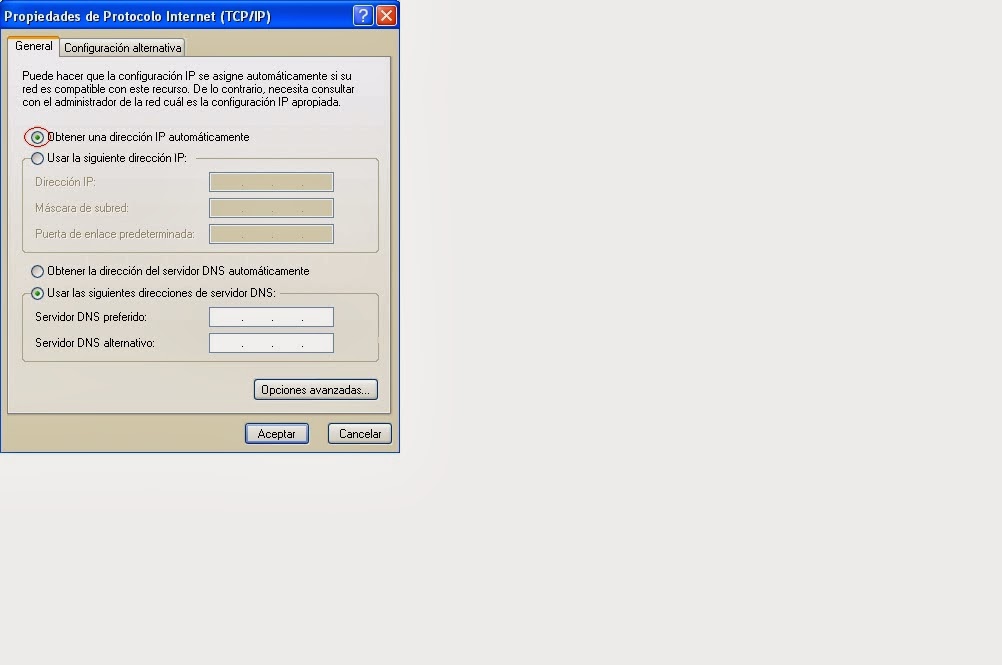

Estos cacharros, para configurarlos, deben establecer una ip estática en la conexión de red de nuestra tarjeta. No vale con escribir el gateway en el buscador de internet. Viniendo de fábrica, su puerta de enlace predeterminada es la 192.168.0.50. Sabiendo este dato emprendemos el camino para establecer dicha ip.

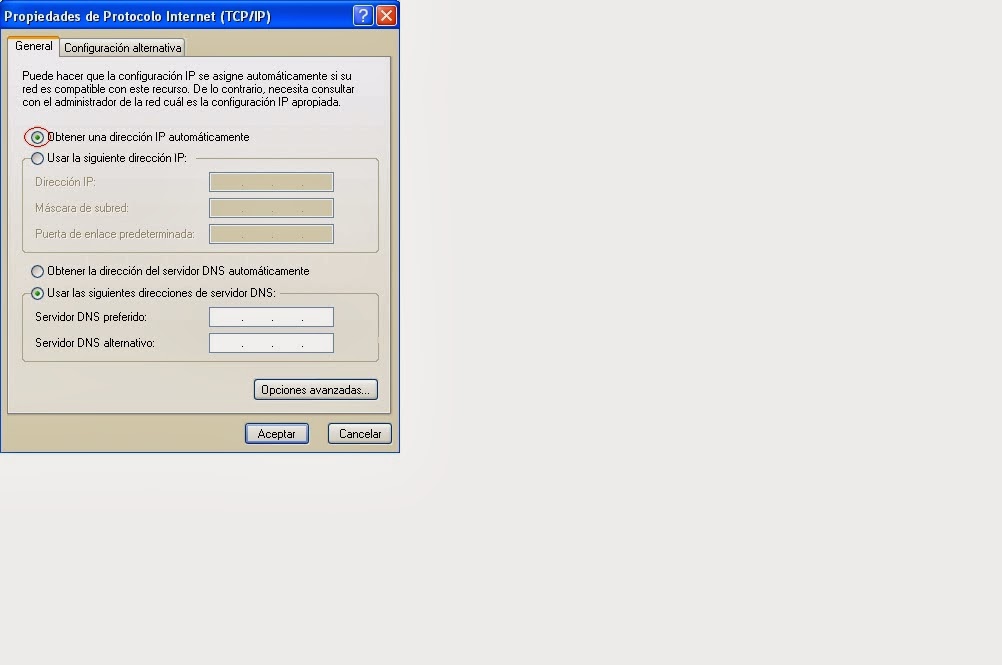

-Inicio/Configuración/Conexiones de red. Click derecho en Conexión de area local. En el desplegable, elegir Propiedades. Vajamos en las opciones de la tarjeta y marcamos Protocolo Internet TCP/IP. Aceptar.

Tildamos Usar la siguiente dirección IP y rellenamos los campos.

La dirección ip, pondremos una dirección que esté dentro del rango de la ip del gateway, por ejemplo 192.168.0.56. O también podriamos meter 192.168.0.130 o cualquiera de entre 192.168.0.1 hasta 192.168.0.255. La única que no podríamos poner aquí es la misma que tiene la puerta de enlace. O sea 192.168.0.50. Se crearía un conflicto en la conexión. La máscara de subred pondremos siempre la que aparece en la captura. Y la puerta de enlace ya la sabemos. Le damos a aceptar. En estos momentos estamos conectados al AP pero dejamos de tener internet. Este proceso sirve sólo para comunicarse y configurar nuestro Access point. Así que vamos a proceder...

En la barra de direcciones, escribimos 192.168.0.50 y ...

Aparece el logo de bienvenida del AP. El usuario es admin. En contraseña no se pone nada. Aceptar.

Estamos dentro del aparato. Clickamos sobre Wireless.

Como observáis, el AP está configurado en modo wireless client (recoge señal para conectarse del ISP)

Ya tiene establecido el nombre de red y el Bssid y hemos insertado la clave WPA para iniciar la conexión. Rellenados todos los campos necesarios, sólo nos queda salvar y aplicar cambios. Esperamos unos 30 segundos y ya podremos salir del AP.

Ya luego, lo que nos queda, es volver a las conexiones de red, entrar en propiedades, protocolo TCP/IP y tildar Obtener una dirección IP automáticamente. Aceptamos y ya tenemos otra vez internet. Siempre, y claro está, que del Access point salga un cable de red conectado a nuestra tarjeta de red. Guay del paraguay.

Se podría decir, que en este momento el router desviaría la llamada entrante del magic packet a nuestro equipo y lo encendería. Sí, lo haría... pero hasta cierto punto. El hecho de que pueda fallar el encendido remoto, se debe a que la memoria del router no es infinita, lo cual significa que al cabo de una hora con el ordenador apagado, dicho aparato borra la ip privada que teníamos configurada y espera a que un nuevo dispositivo se conecte a él, asignándole la nueva ip. Si por ejemplo antes de encender el ordenador algún otro equipo se nos avanza, es más que probable que se apropie de la ip que nos interesaba. ¿Resultado?. Pues que al lanzar el magic packet, en vez de recibirlo nosotros, lo recibiría el otro. Pero en fin... Pues vaya marrón. ¿Significa ésto que nos hemos quedado sin juguete?. La respuesta es noooooo!.

Para conseguir que nadie nos quite nuestra configuración y siempre quede activa, pasen las horas, dias, meses o años, deberemos poner nuestra ip de manera estática y a la vez asociarla con la mac de nuestra tarjeta de red. Para proceder, tendremos que emplear este método a través de las tablas arp del router accediendo por Telnet.

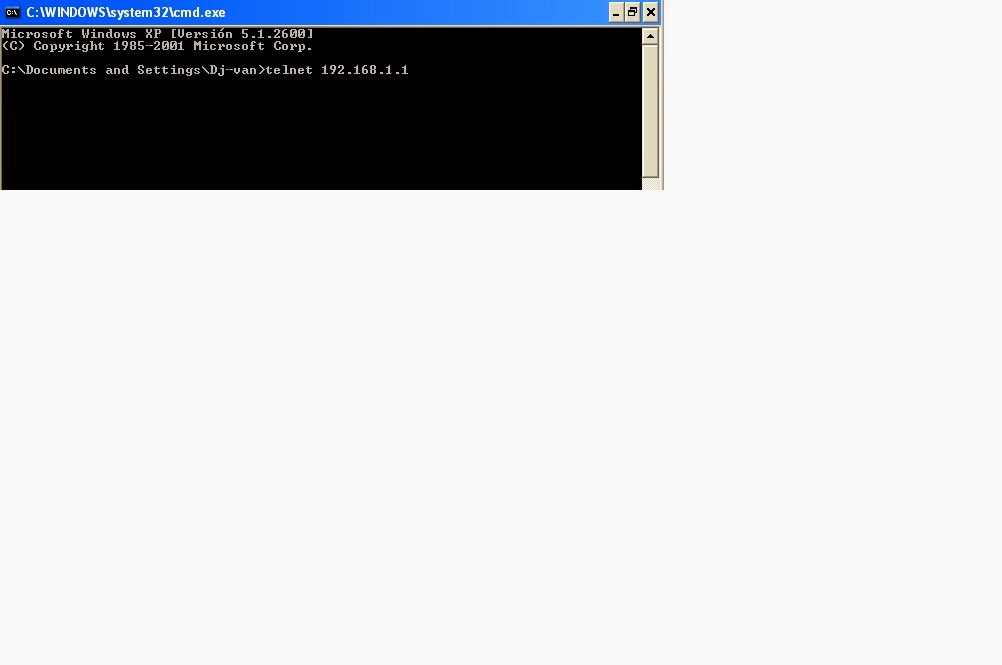

Esta es una manera más avanzada de acceder al router y crear otros tipos de configuración como lo que nos ocupa ahora. En vez de entrar por página web, lo haremos por consola Ms-dos del cmd. Como explicamos antes, vamos a Ejecutar del menú inicio y escribimos cmd y aceptar. Una vez abierta la ventana, nos tapamos que hace frío... digoo ejecutamos la siguiente orden para llamar al router - "telnet 192.168.1.1" sin comillas je je.

Para entrar nos pide el login que es 1234 y a continuación el password, que es tambien 1234. Parece que no escribes nada pero sí lo estás haciendo.

Utilizaremos el comando arp para vincular la ip que se nos ha asignado con la mac de la tarjeta de red. En el pantallazo no sale, pero si conectáramos otro equipo, al escribir la orden arp show, veríamos por ejemplo una ip 192.168.1.33, muy importante el tema de los flags, en los que un valor 0x2, indica un valor por defecto, que será volátil cuando el equipo con esa ip esté mucho rato apagado. Aquí se nos muestra nuestra ip 1.36 asociada con la mac que queremos, pero ojo porque ahora los flags nos muestran el valor 0x6 que significa que este cambio quedará persistente para los restos. La manera de hacerlo, es tan simple como dar la orden arp add (ip address) (Mac address). Está claro, ¿no?. arp add 192.168.1.36 78:54:2E:XX:XX:XX.

Para verificarlo, ponemos arp show et voilá. Lo que tenemos abajo.

Ahora sí, que podremos encender nuestro ordenador dia sí, dia también.

Visto ésto, sólo queda aclarar que cada router es un mundo. Que no todos tienen acceso por telnet y que para hacerlo, hay que exigir a los proveedores que nos abran el puerto necesario para acceder. Otros routers, más antiguos ni implementan la opción de entrar por telnet. Y otros que todo ésto se puede configurar directamente en su página de configuración. Para gustos, los colores. Si bien es verdad que más de un quebradero de cabeza os puede traer como los que tuve yo hasta antes de redactar este tutorial.

Hasta el último momento de comprobar que todo ha llegado a funcionar, a constituido todo un desafío constante, pero bueno... hemos salido para adelante.

5- Instalando el Wake on Lan gui en portátil y móvil.

Bien, ahora de lo que se trataría, es de instalar tanto en el ordenador que usaremos para despertar al equipo remoto como en el teléfono móvil, la aplicación del Wake on Lan para este propósito.

En el portátil tengo instalado Wake on Lan gui de Depicus. Lo podéis descargar de

aquí.

La interfaz es muy simple:

Cuando lo ejecutéis aparecerá este simple recuadro con cuatro simples datos que tenéis que rellenar:

-Mac Adress: Insertar la mac de la tarjeta de red a despertar. Poned guiones para la separación de dígitos.

-Internet address: Aquí tenéis dos opciones: 1- Poner la ip pública de vuestro router o 2- Crear una cuenta en no-ip y rellenar la casilla con el dominio que hayáis creado (ejemplo minoip.zapto.org)

Inconvenientes de si ponemos la ip pública: Que te encontrarás que al cabo de un més, ya no podrás encender tu ordenador remotamente y deberás averiguar manualmente tu ip pública accediendo a

ver mi ip y con la nueva, rellenar otra vez el campo. Lo cual es un poco engorroso, la verdad. El por qué sucede ésto. Pues porque nuestro ISP, cada cierto tiempo nos cambia nuestra ip pública, al ser siempre dinámica. Es así de simple.

Para este engorro, lo más fácil y práctico es registrarse en no-ip y crear tu propio dominio gratuito que, aun cuando se cambie tu ip miles de veces, nuestro magic packet siempre será redirigido a nuestro router correctamente.

-Subnet mask: Lo mismo que véis.

-Send Options: Hay la posibilidad de elegir entre red lan o Internet. Elegimos Internet que es la que nos interesa.

-Remote port number: El 7, que es el puerto del Wake on Lan.

Y con los datos cumplimentados, sólo nos queda pinchar en Wake me Up y ya está. Ordenador encendido.

Para mi móvil Samsung Galaxy young, me descargué esta aplicación en Google play

WoL Wake on Lan Wan. Veamos una captura que he hecho de la página oficial:

Je je, todo explicadito. Como a mí me gusta...

Para cerrar el tema de las Wake on lan guis, unos apuntes muy importantes:

Si hacemos el WoL (en adelante Wake on Lan) desde un ordenador o portátil, para que la orden salga correctamente al exterior, es primordial abrir el puerto 7 del router en el que estemos conectados en esos momentos. Sino no funcionará.

Lo mismo pasará con el móvil si estamos conectados a un router mediante WiFi. Hay que repetir la operación. Peeeeeero... Si nuestro móvil tiene conexión a redes 2g-3g (como en la gran mayoría de los casos), se podrá lanzar el magic packet sin necesidad alguna de abrir ningún puerto. Desde la calle, el campo, en cualquier parte del mundo e incluso bajo el oceano si tenemos cobertura 2g-3g podremos activar nuestro ordenador sin preocupación alguna.

Es primordial que tengáis en cuenta de no tener conectado el portátil o el móvil a la misma red WiFi en la que está conectado el ordenador a despertar. Pensad que es como si estuviérais en la misma red lan. Ya no sería un Wake on Wan sino un Wake on Lan. No interesa. Osea, el portátil conectado a otra red WiFi y el

móvil desactivado del WiFi y enviando la orden desde otra red o bien con la cobertura 2g-3g-4g etc.

Recordad estos datos, que pueden parecer una tontería y te pueden volver loco.

Muy bien. Ahora sí que hemos terminado de este apartado. ¿Os parece bien si seguimos dándole vida a este tutorial?. Me parece perfecto, porque aún nos quedan tres apartados más para terminar.

6-

La importancia de llamarse NO-IP

Vamos a incidir ahora en el tema de la ip pública dinámica de nuestro router. Sabemos que al ser dinámica, cada lapso de tiempo dicha ip va cambiando y el tema aquí, para no estar cambiando constantemente en la casilla de la gui del WoL la ip actual, se resume en crear una cuenta en no-ip

para que de esta manera, con cualquier cambio que haya de ip, será interpretado por nuestro dominio y se irá actualizando el solito. Crearemos un dominio gratuito y con éste, aún cambiando la ip, todos los paquetes serán enviados a nuestro destinatario, que no es otro que nuestro querido router.

Vamos a ir viendo el proceso con unas cuantas capturas que he ido haciendo en mis equipos:

A: Entramos en no-ip e iniciamos el proceso de registro.

B: La captura lo dice todo. Nombre que se nos antoje para el dominio, nuestro correo electrónico, password-confirmación del mismo, un dominio gratuito y... (esta página continua con la captura de abajo).

C: Registro gratuito (Free Sign Up).

D: Para confirmar el registro se nos notifica que recibiremos un mail a nuestra cuenta de correo para activar el servicio.

E: Ahi tenemos dicho enlace.

F: Con la cuenta creada, ya podemos acceder a ella. Como véis, seguimos los tres pasos de arriba por orden para acceder y podremos configurar lo que queramos.

G: En el apartado Hosts/Redirects apreciaréis vuestro dominio pericolospalotes con su correspondiente ip publica de vuestro router.

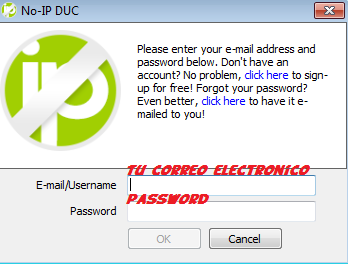

H: Ahora procedemos a descargar la aplicación Dynamic Dns Update Client (DUC) para nuestro windows XP pinchando en Suport Center...

I: Dar a Download.

J: Download Now.

K: Una vez instalado, lo podemos lanzar directamente.

L: Rellenamos el correo electrónico y el password...

M: Para que se ponga en marcha nuestra cuenta vamos a Edit Hosts.

N: Activamos nuestro host y salvamos.

Ñ: Ya está listo y en servicio.

O: Y por último vamos a crear nuestras preferencias que usaremos en adelante.

P: Activamos la casilla de que esta aplicación se ejecute nada más empezar la sesión en Windows.

Habilitamos que este programa se comporte como un registro del sistema y siempre esté habilitado.

En network adapter, elegimos la ip que usa nuestro adaptador de red.

Y que detecte nuestra ip con los métodos remotos que usemos para tal fin.

Y ya tenemos todo nuestro no-ip configurado en el ordenador que queremos despertar, osea nuestro Windows XP.

Dato muy importante: Si tenéis no-ip DUC instalado en dos ordenadores, ni se os ocurra utilizar un mismo dominio para la ip pública de vuestro router ya que de esta manera, cuando lancéis el magic packet, éste no sabrá dónde ir. Me explico: Mi ordenador de sobremesa está conectado a una ip pública de mi router, pongamos 666.666.666.666 y por otro lado el no-ip DUC lo tengo instalado en el portátil que está a 600 km de aquí. Por lo cual dicho programa detecta una ip pública del router al que esté conectado, pongamos 777.777.777.777. Si empleamos el mismo dominio pericolospalotes1.no-ip.biz sobre la ip pública de mi router remoto 666.666.666.666 el encendido del ordenador mediante el magic packet no funcionará ya que el no-ip DUC del portátil detecta otra ip que no es.

Total, que podéis instalar cuantos queráis no-ip DUCs pero siempre teniendo en cuenta que creáis un dominio nuevo para cada ordenador.

Este fue otro error que cometí y que me volvió más loco de lo que estoy. Pero para eso son las pruebas. Lo que no te mata, te hace más fuerte...

De igual manera también os digo que si en casa tenemos una red local, digo LOCAL, con cuatro o diez ordenadores conectados al mismo router mediante un switch con sus ips fijas cada uno, con diez no-ips DUC en los ordenadores, sí podríamos utilizar el mismo dominio ya que éstos atacarán por igual al mismo router. Ya sabéis, red local, todo queda en casa.

Bien muchachos, solamente faltan dos apartados para acabar el tutorial. El orden puede ser indistinto, ambos van a llegar al mismo punto. Uno sería crear una nueva partición en nuestro disco duro para alojar el Wifislax 4.8 con unas pequeñas variaciones en el arranque y crear un GRUB de arranque que permita encender el ordenador remoto, o bien con Windows, o bien con Slax. Y el último apartado, instalar el programa que nos permita controlar nuestro ordenador a distancia.

Cogemos aire. Vamos a ello.

7-

Instalando Wifislax 4.8 en nuestro ordenador remoto.

Lo primero que haremos, es apropiarnos de un stick usb de 8 gb, lo formatearemos y nos bajaremos la iso de Wifislax 4.8 de la página oficial de Seguridad Wireless. Aquí tenemos el enlace de descarga,

http://www.downloadwireless.net/isos/wifislax-4-8-final.iso. Una vez descargado en el disco duro, lo extraemos allí y veremos dos carpetas llamadas "boot" y "wifislax". Debemos copiar estas dos carpetas en nuestro pendrive. Hecho ésto, ya desde el pen, abrimos la carpeta "boot" y ejecutamos el archivo bootinst.bat. Seguimos las instrucciones y ya tendremos nuestro Wifislax 4.8 booteable.

Y ahora alojaremos tres módulos .xzm en la carpeta "modules" de nuestro pendrive. La ruta es la siguiente: wifislax/modules.

Vamos a la sección de módulos que ha creado el compañero USUARIONUEVO para Wifislax y nos descargamos los siguientes módulos:

http://www.downloadwireless.net/modulos/wifislax-4-8/015-Driver_ATI-13.11_beta_v9.95-wifislax-4.8-2sw..xzm

Éste es el driver para la gráfica ATI para usarlo con OCLhashcat gui.

http://www.downloadwireless.net/modulos/wifislax-4-8/019-teamviewer-9.0.24147-i486-1sw.xzm

Éste es el programa para controlar remotamente nuestro equipo. El Team Viewer.

http://www.downloadwireless.net/modulos/wifislax-4-8/022-Hashcat_and_gui-1.01-i486-4sw.xzm

Y una gui del Hashcat en su versión 1.01 para uso de GPU crack.

Dar las gracias a USUARIONUEVO y al equipo que ha creado tan magnífica distribución.

Como he dicho, una vez descargados estos módulos en nuestro disco duro, los pasamos a la carpeta modules del pen para que queden funcionales por siempre en cada arranque de la live.

Como ya habíamos configurado en la bios del ordenador la posibilidad de arrancar en primer término con una unidad de usb, pues dejamos pinchado el stick y reiniciamos para entrar en Wifislax.

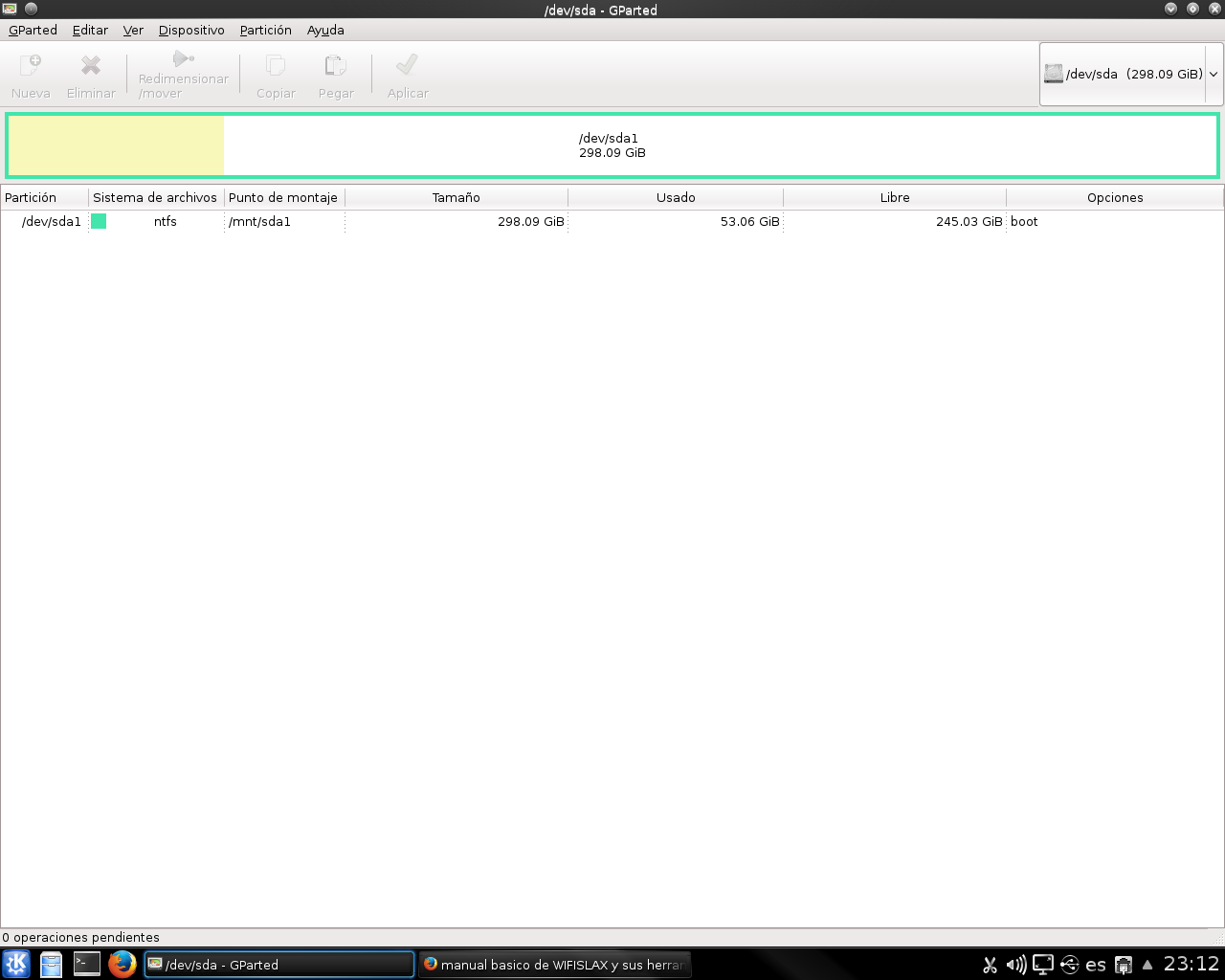

Una vez dentro, nos iremos al menú K--Sistema--Gparted (Editor de particiones) y veremos qué particiones del disco duro tenemos en ese momento en uso. Actualmente tengo ésto:

(Nota): Esta captura esta hecha desde Wifislax 4.6 en mi disco duro con arranque dual.

Detengámonos un momento y analizemos esta captura. Tenemos /dev/sda1 que es la partición donde se aloja Windows XP. A continuación tendríamos /dev/sda2 sistema de archivos ext2 con un tamaño de 7,21 gb que aloja Wifislax 4.6 y por último /dev/sda3 Sistema de archivos linux swap, partición obligatoria para la memoria RAM extendida con un tamaño de 2 gb.

Esta es la estructura actual de mi disco duro, que permite el arranque dual con el sistema que queramos. Teniéndolo de esta manera, si quisiera borrar Wifislax 4.6 y substituirla por la 4.8, lo tendría bien porque sólo debería desmontar la partición /dev/sda2, formatearla y volverla a montar para instalar la nueva distribución. Evidentemente ahora me encuentro dentro de Wifislax 4.6 en mi disco duro interno. Desde aquí no puedo hacer ésto porque el sistema no me lo permitiría. Como tenemos ahora el live usb con Wifislax 4.8 iniciaremos con él y entonces podremos hacer con nuestra partición lo que queramos. Vamos a verlo.

Para verlo bien claro, empezaremos desde cero dejando sólo la partición del Windows XP. He eliminado la partición Swap y la de Wifislax 4.6.

Tenemos la partición /dev/sda1 de 298 gb entera. A partir de ésta, sacaremos las dos particiones que necesitaremos en adelante.

Lo primero que hay que hacer, es click derecho sobre /dev/sda1 y desmontar la partición. Una vez desmontada, volvemos a hacer click derecho sobre ella y elegimos Redimensionar/mover. En la barra que sale representando la partición, empezando por la derecha, repito por la derecha, parte final de la partición, vamos moviendo el cursor hacia la izquierda disminuyendo el espacio de la misma. En mi caso, he creado una mini partición de 20 gb. para instalar Wifislax 4,8, más que nada para grabar los diccionarios grandes en la carpeta "diccionarios" de la misma distribución sin temor a que se me acabe el espacio. Si os fijáis, en la parte baja de esta pantalla, hay las operaciones que vamos preparando, preparadas para que las ejecutemos. Si estamos seguros de lo que hacemos, basta con clickar en el signo de validación verde de la barra de herramientas para proceder. Yo recomiendo hacerlo paso a paso por si acaso. Una vez validado, se nos habrá creado un espacio sin asignar de 20 gb. a continuación de la partición principal /dev/sda1. Bien, ahora volvemos a Redimensionar/mover /dev/sda1 y sacamos la porción (partición) necesaria para la Swap de Linux. Esta memoria de intercambio no la podemos hacer así como así. Debemos aplicar el tamaño en función de la memoria de nuestro ordenador. El baremo es el siguiente:

A- Si tu ordenador tiene una memoria RAM de hasta 756 mb, tu partición Swap deberá ser del doble que tu RAM. Osea + o - 1512 mb.

B- Si tu ordenador tiene una memoria RAM de 1 gb., tu Swap tiene que tener el mismo tamaño de partición. Osea 1 gb.

C- Si tu ordenador tiene una memoria RAM que oscile entre 2 y 4 gb., tu partición Swap deberá ser la mitad más pequeña que tu RAM. Ejemplo: RAM 3 gb. SWAP 1500 mb. RAM 2 gb., SWAP 1 gb.

D- Y si tu ordenador tiene más de 4 gb, la Swap no podrá sobrepasar de los 2 gb.

Hagan cuentas pués...

Yo redimensiono (hago más pequeña /dev/sda1) 2 gb. por tener una memoria RAM superior a 4 gb. Validamos y listo. Ahora tenemos dos particiones sin asignar.

Hacemos click derecho sobre la partición de 20 gb. y ponemos "nueva".

Sin tocar nada, en el apartado Crear como, escogemos "partición primaria", en sistema de archivos, ponemos EXT2 y le damos a "Añadir". Validamos.

Hacemos lo mismo con la partición de 2gb. Click derecho y "Nueva". Aquí, en Crear como, ponemos "Partición primaria" y sistema de archivos "Linux Swap". Añadir y validamos.

Y por último hay que montar las tres particiones de nuevo, para que queden operativas.

Click derecho en /dev/sda1 y cogemos montar como /dev/sda1. Aceptar. Veréis que sale una llave al lado de la partición.

Lo mismo con la partición EXT2. Montar como /dev/sda2. Aceptar.

Idem con la partición de 2gb. Activar intercambio. Se creará un /dev/sda3 con su llave también. Y ya está listo.

Pues ahora pasamos a instalar Wifislax 4.8 a la partición /dev/sda2 de 20 gb.

Vamos a Menú K--Sistema--Instalación de Wifislax--Wifislax Installer QT.

Aparecerá una pantalla como la de arriba. Le damos a siguiente.

Tened cuidado aquí, ya que nos pide en qué partición instalará Wifislax. Sabemos perfectamente que es /mnt/sda2. No pongáis sda1 porque os podéis cargar la partición del Windows je je. Copiar.

En proceso etcetcetc...

Terminó de instalar. Ahora se ejecutará el GRUB de arranque dual. Ejecutar GRUB config.

Elegir la opción "Se instalará en /dev/sda (Recomendado)" Aceptar.

Le decimos que sí a lo de instalar el cargador de arranque GRUB2 en /dev/sda.

Y ya por fin, todo instalado. Ya tenemos arranque dual en nuestro equipo remoto. En primer orden con Wifislax 4.8 al cabo de 15 segundos o Windows XP elegido manualmente en el menú de arranque.

Apagamos el ordenador, sacamos el stick usb y ya podemos encender de nuevo.

Una vez dentro de Wifislax, lo interesante ahora o primordial, es hacer que en cada inicio se quede activo el Team Viewer. Osea a la escucha. ¿Cómo hacerlo?. Pues nos vamos a Menú K--Preferencias del sistema--Arranque y apagado--Autoarranque.

En esta pantalla, escogemos Añadir programa...

En la pantalla de Elegir aplicación, os váis al apartado Internet y dentro de ella, cogéis TeamViewer 9.

Aceptáis y aplicáis. Ok. En el próximo reinicio se pondrá en marcha esperando a que alguien se conecte. Osea nosotros.

Y por último aquí, en la carpeta "Diccionarios" de la carpeta raiz, copiaría los diccionarios más o menos grandes fiables. Léase OrangeXXXX, Tele2, 00:19:15s etc.

Que emoción. Esto ya casi está. Ya no se nos escapa nada. Sólo quedaría instalar el Team Viewer 9 en el portátil con Windows 7 y ya está. Con el TeamViewer sólo es necesario instalar y registrarse gratis con tu contraseña y elegir digamos la versión gratuita de prueba (no caduca nunca). En Wifislax tendrás un ID en Teamv... que deberás notificar al TeamV... del portátil. Te pedirá una contraseña que aparece junto al ID y una vez conectados, ya queda memorizado para siempre jamás. Encender el ordenador y conectar sin más. Tendrás la pantalla del Wifislax 4.8 en tus narices y podrás hacer lo que quieras a 700 km de distancia.

Si lo que quieres, es controlar tu Windows XP con el portátil, instalamos UltraVNC (recordad que ya abrimos los puertos 5800 y 5900 en el router para esta aplicación). UltraVNC es un programa de control remoto compuesto de dos sub-programas. El server, que se instala en el ordenador que queremos controlar y el Cliente o Viewer que se instala en ordenador que usaremos para llamar al equipo remoto. La configuración principal se hace en el Server. Se compone de bastantes opciones, pero sin duda, la más segura que debemos configurar es el password que usaremos para iniciar la conexión. No conviene para nada que cualquiera venga y nos trasteé en nuestro equipo lejano.

Bueno muchachos, hasta aquí terminamos con este tutorial. Si habéis seguido los pasos correctamente, podremos despertar nuestro ordenador remoto tantas veces queramos, enviar nuestro handshake allí e iniciar Pyrit con nuestra gráfica, gracias a que instalamos el driver ATI en Wifislax, gracias a que podremos controlar todo con Team Viewer activado de inicio y gracias a todos los diccionarios que copiamos en aquella carpeta. Gracias al router,no-ip,firewalls,UltraVNCs, gracias al cabezón de Dj-van por pasarse las horas muertas probando de todo y gracias en especial a los foros Seguridad Wireless y Lampiweb porque allí he aprendido todo lo que sé (hasta ahora). Oops y gracias a San Google je je que sin ella no semos nada.

Con ésto me despido, pensando en el siguiente tutorial.

Saludos.. chau.

Fe de erratas:

Modificado el apartado 5 con la finalidad de ir actualizando el post con nuevas experiencias vividas.

Dar las gracias a José Ignacio por revivir de nuevo un tema que tenía un poco olvidado je je. Gracias a él

he revisado todo el tema. De todas formas si encuentro algo raro en el post o bien algo que ha cambiado sustancialmente, iré actualizando. Gracias a todos por leer y opinar!!